Wie schon in meinem ersten Blogbeitrag beleuchtet, spielen Vertrauen und Verantwortlichkeiten eine übergeordnete Rolle, bei der Nutzung von Cloud Computing. Die Einhaltung von Datenschutz und der Informationssicherheit stellen die Operations- und Administratoren-Teams schon beim Betreiben von On-Premises-Services und Landschaften vor unterschiedliche Herausforderungen.

Wenn wir das Thema Cloud Computing mit einbeziehen, stößt eine dritte Partei hinzu, nämlich der Cloud Provider. Der Komplexitätsgrad steigt an und Themen wie die Lokation der Daten und das Zusammenspiel der einzelnen Cloud Services rücken in den Vordergrund. Aber fangen wir vorne an:

Im Rahmen dieses Blogbeitrages werde ich die Unterschiede zwischen Datenschutz und Informationssicherheit beleuchten und mich dem Thema Verschlüsselung widmen. Steigen Sie ein, schnallen Sie sich an und genießen Sie die Fahrt!

© 2021 Sketchfab

“Maybe it’s two miles. Hang on.“ – Korben Dallas

Das fünfte Element

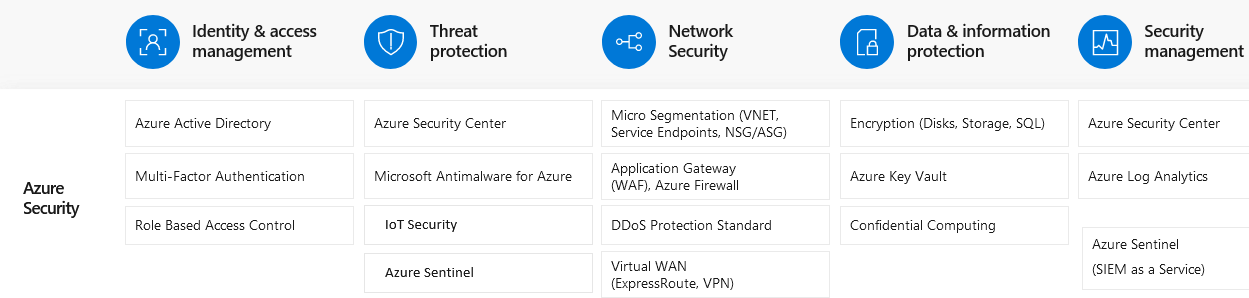

Neben den Themen Identity & Access Management, Threat protection, Network Security und Security Management bildet Data & Information protection die fünfte Säule das fünfte Element der Säulen der Security in Azure.

Quelle: Microsoft/Eigne Darstellung

Doch bevor wir die Abfahrt Richtung Verschlüsselung und Azure Key Vault nehmen, betrachten wir den Unterschied zwischen Datenschutz und Informationssicherheit. Hierbei ist wichtig zu beachten, dass eine Schnittmenge aus Themen sowie fließende Übergänge bestehen.

Der markanteste Unterschied zwischen Datenschutz und Informationssicherheit ist wohl, dass der Datenschutz strengen, gesetzlichen Regelungen unterliegt, während die Informationssicherheit dem Ermessensbereich der Organisation unterliegt. Der Datenschutz legt fest, dass Daten, die personenbezogen sind, geschützt werden und dass das Recht auf die informelle Selbstbestimmung gewährleistet wird – also wie und ob personenbezogene Daten überhaupt verarbeitet werden dürfen.

Die Informationssicherheit gibt technische und organisatorische Maßnahmen vor, welche die Sicherung der Daten und Geschäftsprozesse in den Systemen der Organisation ermöglichen. Die Datensicherheit zählt somit zur Informationssicherheit und ist damit eng mit dem Datenschutz verbunden. Ein Beispiel für das Thema Informationssicherheit sind die Maßnahmen, die ergriffen werden müssen, um Interna zu schützen.

Zusammenfassend lässt sich sagen, dass Datenschutz und Informationssicherheit nicht voneinander zu trennen sind!

Setzen wir unsere Fahrt nun fort und schauen uns an, wie die Informationssicherheit und der Datenschutz in Azure durch Verschlüsselung gewahrt werden kann.

© 2021 MakerBot Industries, LLC

“Leeloo Dallas mul-ti-pass“ – Leeloo

Multipass – gemanagte Schlüssel

Verschlüsselung ermöglicht die Umwandlung von Informationen, so dass nur autorisierte Entitäten diese entschlüsseln und somit lesen können. Hierzu werden Daten im „Klartext“, abhängig von einem Schlüssel in einen Geheimtext umgewandelt, wodurch sie nur noch mit Hilfe des Schlüssels wieder lesbar gemacht werden können. Microsoft Azure bietet verschiedenste Arten der Verschlüsselung und der zu verschlüsselnden Informationen/Systeme.

Azure Server Side Encryption:

Azure SSE wird für die Verschlüsselung von Managed Disks und Storage-Ressourcen genutzt und schützt ruhende Daten. Per Default wird mit Plattform gemanagten Schlüsseln, verschlüsselt. Hierzu wird eine 256-Bit AES Verschlüsselung genutzt.

Bei der Benutzung von platform-managed keys steuert Azure das Ver- und Entschlüsseln automatisch. Für Organisationen, die aus Compliance Sicht Azure vertrauen können und die nicht härter reguliert sind, ist diese Default-Konfiguration für den Anfang ausreichend.

Sollten straffere Anforderungen bestehen, ist es möglich die Ressourcen mit eigenen Schlüsseln zu schützen. Hierzu ist es nötig, die Schlüssel der zu verschlüsselnden Ressource zugänglich zu machen. Dies geschieht über die Azure Key Vault.

Azure Key Vault:

Die Azure Key Vault dient dem sicheren Speichern und Zugreifen auf Geheimnisse. In Azure Key Vault können beispielsweise API-Schlüssel, Kennwörter, Zertifikate oder Schlüssel gespeichert werden. Zugriffe auf die Key Vault sind durch eine Authentifizierung durch Identitäten und Zugriffbeschränkungen über ACL geregelt. Zugriffe können über detaillierte Logs ausgelesen werden.

Quelle: Microsoft

Azure SQL-Verschlüsselung

SQL-Datenbanken können in Azure ebenfalls verschlüsselt werden. Hierzu stehen zwei unterschiedliche Technologien zur Verfügung:

- Transparent Data Encryption (TDE)

- Always Encrypted

Bei der Benutzung von TDE wird die komplette Datenbank mit einem AES Algorithmus verschlüsselt. Diese Verschlüsselung schützt ruhende Daten beispielsweise gegen Hardware-Diebstahl und eine unrechtmäßige Wiederherstellung von Daten. Sobald die Daten in den Speicher geladen worden sind, sind sie durch alle berechtigten Entitäten (bspw. Administratoren oder Applikationen) lesbar. Bei Always Encrypted (einer Clientseitigen Verschlüsselung) werden zusätzlich data „in use“ verschlüsselt.

Sollte also ein höherer Schutzbedarf nötig sein, ist Always Encrypted die zu nutzende Lösung, wenn SQL-Datenbanken verschlüsselt betrieben werden sollen.

Die Kombination aus den oben genannten Verschlüsselungsmöglichkeiten und der Azure Key Vault ermöglicht den Datenschutz und die Informationssicherheit beim Betrieb von Ressourcen in Azure sicherzustellen.

Bada Boom

“Boooooooom ba da booom“ – Leeloo

Neben der Verschlüsselung von Daten und Systemen, spielen beim Cloud Computing noch andere Datenschutz- und Informationssicherheitsbezogene Themenfelder eine Rolle. Die Lokation der Cloud-Provider-Rechenzentren, die Klassifizierung von Daten und die Gestaltung neuer Prozesse, um den Anforderungen in Bezug auf Cloud Computing gerecht zu werden sowie die nötige Sicherstellung der Verfügbarkeit und Zugriffsregelungen entfesseln ein wahres Feuerwerk an Komplexität.

Cloud Computing, Datenschutz und Informationssicherheit schließen sich nicht per se aus. Mit den richtigen Maßnahmen und Technologien ist es möglich, Ressourcen und Services im Kontext des Cloudcomputings zu nutzen. Auch wenn wir heute nur einen kleinen Ausschnitt der Möglichkeiten gesehen haben, lässt Sich dennoch das Potential und die Möglichkeiten erkennen!

Nun sind wir am Ende unserer Taxirundfahrt angekommen. Schnallen Sie sich ab, genießen Sie den Tag und vergessen Sie Ihren Multipass nicht auf dem Rücksitz!

Autor: Dominic Iselt, IT Security Engineering Expert