Einleitung

In unserem letzten Blog-Artikel ging es um einen alten Bekannten – Netzwerksicherheit durch Mikrosegmentierung – und wie dies heutzutage umgesetzt wird. Legen wir diese altbewährte Methode für einen Moment beiseite und reisen wir zurück in die Zukunft, um einen Blick auf die neueren Technologien im Bereich Netzwerksicherheit zu werfen.

In Zeiten webbasierter Anwendungen und Dienste sind die Faktoren Verfügbarkeit und Performance unabdingbar. Um die erforderliche Verfügbarkeit und Performance zu gewährleisten, müssen Sie Anfragen oder Datenverkehr verteilen, überwachen und Ihre webbasierten Anwendungen und Dienste schützen.

Zurück in die Zukunft

Die Verbreitung von Smartphones und mobilen Geräten führt zu einer Evolution in der Anwendungs- und Dienstlandschaft. Diese verlagern sich verstärkt von der lokalen Installation in die Cloud, um den Anforderungen der heutigen Zeit gerecht zu werden. Anwendungen und Dienste sind an jedem Ort, zu jeder Zeit und von jedem Gerät aus verfügbar. Diese Evolution kann überwältigend sein und eröffnet nicht nur neue Möglichkeiten, sondern bietet auch neue Fläche für Angriffe auf Applikationen und Dienste.

Mit dem Paradigmenwechsel bei Anwendungen und Diensten haben sich auch die Gefahren und Angriffe verändert!

Heute ist es nicht mehr notwendig, ein lokales Gerät zu hacken oder eine Malware in einem Netzwerk zu platzieren. Es genügt Rechenleistung (die man mieten kann) sowie eine Netzwerkverbindung, und schon lassen sich Webdienste und Anwendungen angreifen.

“I guess you guys aren´t ready for that yet. But your kids are gonna love it“ – Marty McFly

1.21 Gigawatt?

Ziel eines Distributed Denial of Service (DDoS)-Angriffs ist es, die Verfügbarkeit und Konnektivität von Webdiensten oder Anwendungen zu unterbrechen. Die Angreifer verwenden verschiedene Quellen (meist bereits kompromittierte Systeme), um das Opfer mit Daten zu überfluten. Die Täter können Attacken ganz einfach als Dienstleistung erwerben oder Rechenleistung mieten, um derartige Angriffe durchzuführen. Jeder, der genügend Geld hat, ist dazu in der Lage!

Doch keine Sorge – es gibt immer Möglichkeiten, Ihre Dienste und Anwendungen in der Azure Cloud zu schützen.

Azure DDoS Protection

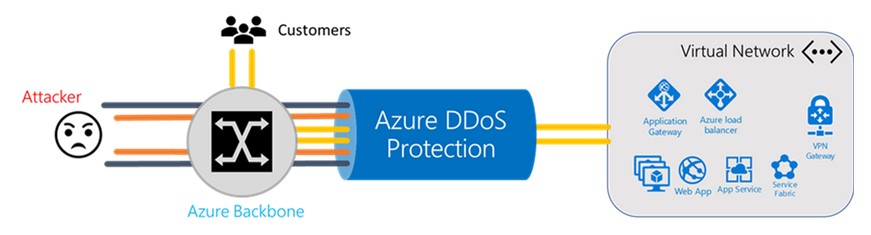

In der Azure Cloud ist Ihre Infrastruktur bereits standardmäßig und ohne zusätzliche Kosten durch DDoS Protection Basic geschützt. Es müssen keine Konfigurationen oder Anwendungsänderungen vorgenommen werden; es ist genauso einfach wie Attacken als Dienstleistung zu kaufen.

– Quelle: Microsoft

Der DDoS-Basisschutz enthält die Funktionen „Active Traffic Monitoring & Always On Detection“ und „Automatic Attack Mitigations“ und bietet Schutz vor häufigen Angriffen auf die Vermittlungsschicht. Bei einem DDoS-Angriff wird der Angriffsdatenverkehr automatisch blockiert und der übrige Datenverkehr an sein vorgesehenes Ziel weitergeleitet. Mit dem Basisschutz ist Ihre Azure-Infrastruktur vor den häufigsten Arten von DDoS-Angriffen geschützt – ganz ohne Extrakosten und Konfigurationsänderungen!

Wenn Sie eine noch sicherere Lösung für Ihre Dienste oder Anwendungen benötigen, dann ist Azure DDoS Protection Standard das Mittel Ihrer Wahl. DDoS Protection Standard erweitert die Funktionen aus dem Basisdienst und bietet Schutz für kritischen Bereiche Ihrer Systeme.

- Native Plattformintegration: Nativ in Azure integriert. Umfasst die Konfiguration über das Azure-Portal. DDoS Protection Standard erkennt Ihre Ressourcen und die Ressourcenkonfiguration.

- Sofort einsatzbereiter Schutz: Dank vereinfachter Konfiguration sind alle Ressourcen in einem virtuellen Netzwerk sofort geschützt, sobald DDoS Protection Standard aktiviert wird. Es sind weder Benutzereingriffe noch Benutzerdefinitionen erforderlich. DDoS Protection Standard wehrt einen Angriff sofort automatisch ab, sobald er entdeckt wurde.

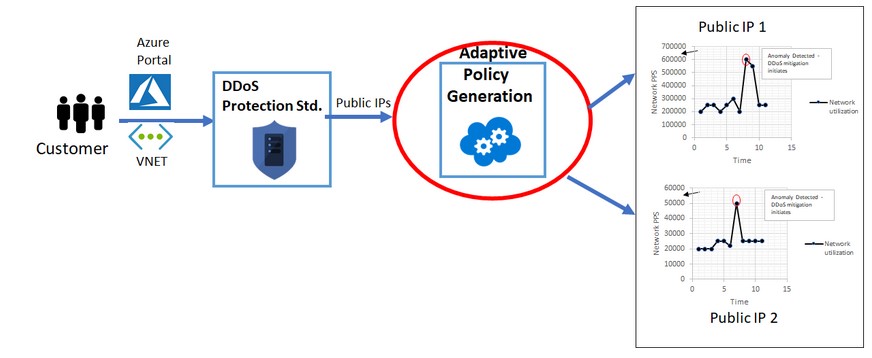

- Stets verfügbare Überwachung des Datenverkehrs: Die Datenverkehrsmuster Ihrer Anwendungen werden 24 Stunden am Tag und 7 Tage die Woche auf Anzeichen für DDoS-Angriffe überwacht. Abwehrmaßnahmen werden bei Überschreitung der Schutzrichtlinien ausgeführt.

– Quelle: Microsoft

- Adaptive Optimierung: Dank einer intelligenten Profilerstellung lernt die Funktion den Datenverkehr Ihrer Anwendung kontinuierlich besser kennen. Auf dieser Basis wird das Profil ausgewählt und aktualisiert, das am besten zu Ihrem Dienst passt. Das Profil passt sich den Veränderungen des Datenverkehrs mit der Zeit an.

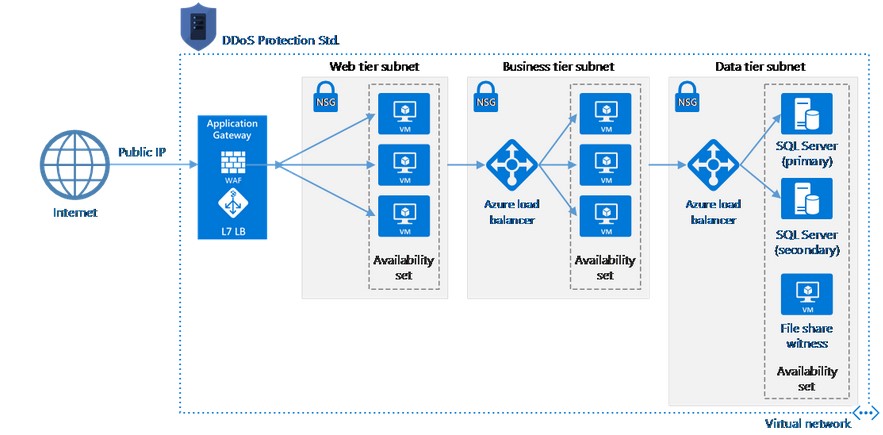

- Mehrschichtiger Schutz: Bietet den vollständigen DDoS Schutz in Kombination mit einer Web Application Firewall.

– Quelle: Microsoft

- Umfangreiche Angriffsabwehr: Über 60 verschiedene Angriffstypen können mit einer weltweiten Kapazität zum Schutz vor den größten bekannten DDoS-Angriffen abgewehrt werden.

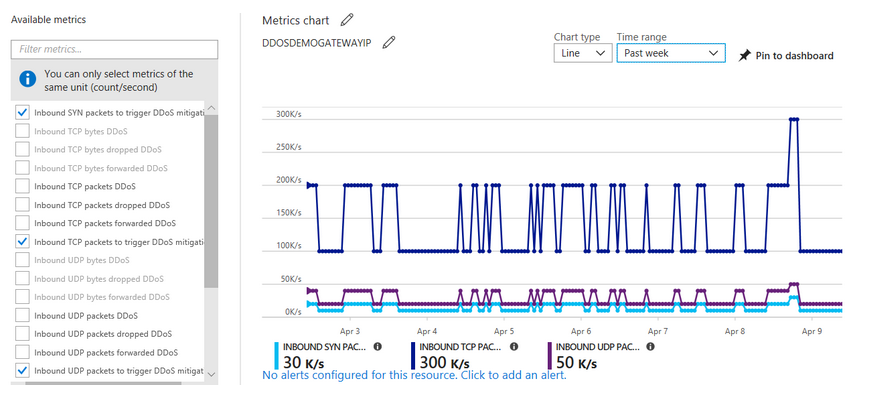

- Angriffsanalysen: Rufen Sie während eines Angriffs im 5-Minuten-Takt detaillierte Berichte und nach dem Angriff eine vollständige Zusammenfassung ab. Streamen Sie Datenflussprotokolle der Entschärfung an Azure Sentinel oder an ein On-Premises SIEM-System (Security Information and Event Management), um einen Angriff annähernd in Echtzeit zu überwachen.

- Angriffsmetriken: Mit Azure Monitor kann auf eine Zusammenfassung der Metriken für jeden Angriff zugegriffen werden.

– Quelle: Microsoft

- Angriffswarnungen: Mit integrierten Angriffsmetriken können Warnungen am Anfang und Ende eines Angriffs sowie währenddessen konfiguriert werden. Warnungen werden in Ihre Betriebssoftware wie Microsoft Azure Monitor-Protokolle, Splunk, Azure Storage, E-Mail und das Azure-Portal integriert.

- DDoS Rapid Response: Wenden Sie sich an das DRR-Team (DDoS Protection Rapid Response), um Hilfe bei der Untersuchung und Analyse von Angriffen zu erhalten. Weitere Informationen finden Sie unter DDoS Rapid Response.

- Kostengarantie: Dienstguthaben für Datenübertragung und horizontale Anwendungsskalierung bei dokumentierten DDoS-Angriffen.

Azure DDoS Protection Standard lässt sich ganz einfach aktivieren und in Ihrer bestehenden IT-Landschaft verwenden. Wenn Sie zusätzlich die Best Practices für Sicherheit und Anwendungsdesign einsetzen, sind Sie vor den Auswirkungen und Folgen eines DDoS-Angriffs geschützt. Um DDoS Protection Standard zusammen mit Anwendungen nutzen zu können, benötigen Sie eine zusätzliche Sicherheitskomponente: das „Azure Application Gateway“.

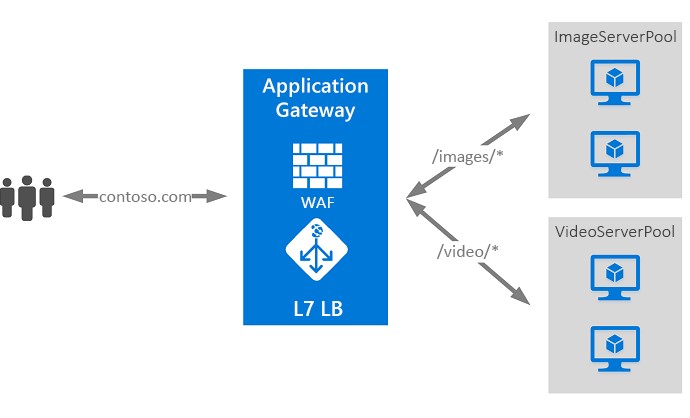

Load Balancing (Lastenausgleich) spielt eine wichtige Rolle beim Schutz von webbasierten Anwendungen und Diensten. Ein Load Balancer prüft den Zustand Ihrer Ressourcen und verteilt die Anfragen entsprechend auf die Ressourcen. In Azure sollten Sie das Application Gateway verwenden, welches Ihr Sammlung an Sicherheitstools in Bezug auf Web-Anwendungen und Dienste vervollständigt. Das Application Gateway ist ein Loadbalancer für Webdatenverkehr und auf der Anwendungsebene aktiv.

– Quelle: Microsoft

Das Application Gateway bietet Ihnen eine breite Palette von Funktionen zur Verbesserung Ihres IT-Sicherheitszustands. Es trägt nicht nur zum Schutz vor DDoS-Angriffen bei, sondern ermöglicht es Ihnen auch mithilfe der SSL/TLS-Termination (Secure Sockets Layer) oder durch Autoscaling den Verschlüsselungs- und Entschlüsselungsaufwand von Ihren Servern auf das Application Gateway zu verschieben. Zudem können Sie mehrere Verfügbarkeitszonen abdecken (Zonenredundanz) und so die Fehlerresilienz verbessern. Die wichtigste Funktion ist jedoch die Web Application Firewall (WAF). (Zugegeben, es gibt noch viele andere Funktionen, aber auf eine WAF sollten sie nicht verzichten, wenn Sie Ihre webbasierten Anwendungen schützen wollen!)

Azure Web Application Firewall

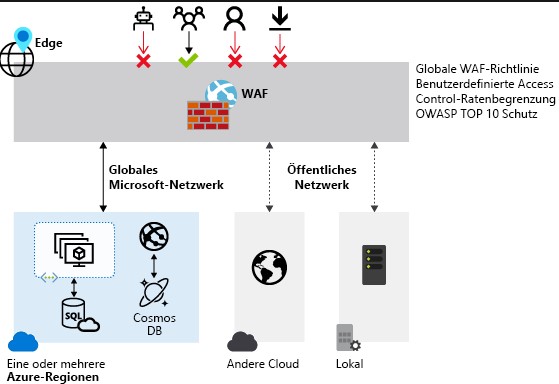

Die WAF ist ein Service für den zentralen Schutz vor verbreiteten Exploits und Sicherheitsrisiken, welche zum Schlupfloch für Skriptkiddies und automatisierte Angriffe werden können, die in Ihrem System Schaden anrichten.

– Quelle: Microsoft

Es ist nicht leicht, seine Anwendungen vor solchen Angriffen zu schützen. Sichere Programmierung ist schwierig, und Personal zu rekrutieren, das den sicheren Code implementieren kann, scheint oft unmöglich. Die zentralisierte Azure Web Application Firewall erledigt dies für Sie und schaltet die OWASP TOP 10 aus!

Lassen Sie uns nach diesem kurzen Ausflug in die Zukunft nun zurück in die Vergangenheit reisen und über Firewalling sprechen.

Zurück in die Vergangenheit

Beim letzten Mal ging es um Mikrosegmentierung und darum, wie Sie Ihre Netzwerke in Azure schützen können, aber nicht wie Sie den Rand des Netzwerks oder Ihr komplettes VNET schützen (NSG segmentieren Subnetze, nicht das VNET!).

Um diese Lücke zu schließen, können Sie die Azure Firewall nutzen.

– Quelle: Microsoft

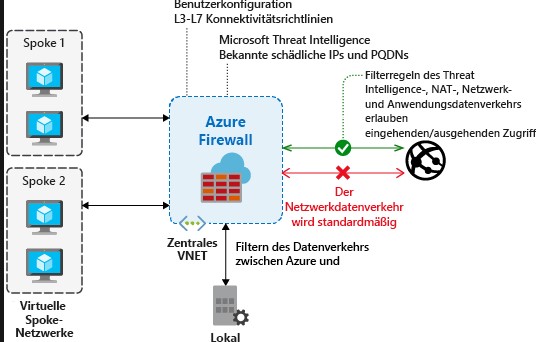

Die Azure Firewall ist ein managed, cloudbasierter (cloudnativer) Dienst. Sie ist eine stateful Firewall mit integrierter Hochverfügbarkeit. Mit der Azure Firewall können Sie Richtlinien zur Anwendungs- und Netzwerkkonnektivität erstellen, erzwingen und protokollieren. Zu den Funktionen gehören FQDN-Filterregeln für Anwendungen, Filterregeln für Datenverkehr im Netzwerk, Threat Intelligence sowie SNAT-Unterstützung für ausgehenden und DNAT-Unterstützung für eingehenden Datenverkehr. Darüber hinaus ist die Azure Firewall PCI-, SOC- und ISO-konform.

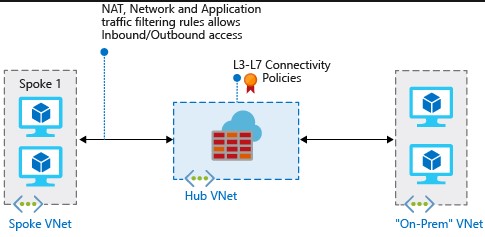

Best Practice ist es, die Azure Firewall in einem VNet-Hub zu betreiben.

– Quelle: Microsoft

Dieser stellt sicher, dass der gesamte Datenverkehr durch die Firewall fließt und gibt Ihnen die Möglichkeit, den Datenverkehr von einem Netzwerk zum anderen zu kontrollieren. In Kombination mit den Funktionen des Firewall-Service wird auf diese Weise jeglicher Datenverkehr, der von einer schädlichen Quelle ausgeht, blockiert und eine Übersicht geschaffen, sodass Sie die volle Kontrolle über Ihr Netzwerk haben!

Wenn Sie Ihre NSG/ASG um eine Azure Firewall erweitern und durch ein Application Gateway mit der DDoS Protection ergänze, werden Sie erfolgreich in eine sichere Zukunft reisen.

Autor: Dominic Iselt, IT Security Engineering Expert